正文

8.1 ACL权限

8.1.1 ACL权限简介与开启

1、ACL权限简介

ACL是Access Control List(访问控制列表)的缩写,在Linux系统中,ACL用于设定用户针对文件的权限。

2、查看分区ACL权限是否开启

查看磁盘挂载情况:

[root@localhost ~]# df -h

文件系统 容量 已用 可用 已用% 挂载点

udev 3.9G 0 3.9G 0% /dev

tmpfs 787M 1.8M 785M 1% /run

/dev/sda3 42G 9.4G 31G 24% /

tmpfs 3.9G 156M 3.7G 4% /dev/shm

tmpfs 5.0M 4.0K 5.0M 1% /run/lock

tmpfs 3.9G 0 3.9G 0% /sys/fs/cgroup

/dev/sda1 300M 6.6M 293M 3% /boot/efi

/dev/sda4 84G 19G 61G 24% /home

tmpfs 787M 28K 787M 1% /run/user/1000

/dev/sda5 84G 57M 79G 1% /media/baiyang/_dde_data

dumpe2fs命令是查询指定分区详细文件系统信息的命令

选项:

-h 仅显示超级块中信息,而不显示磁盘块组的详细信息

[root@localhost ~]# dumpe2fs -h /dev/sda3

dumpe2fs 1.43.4 (31-Jan-2017)

Filesystem volume name: Root

Last mounted on: /

Filesystem UUID: 15e868b2-214a-4ad2-808d-a84f5d8e5a48

Filesystem magic number: 0xEF53

Filesystem revision #: 1 (dynamic)

Filesystem features: has_journal ext_attr resize_inode dir_index filetype needs_recovery extent 64bit flex_bg sparse_super large_file huge_file dir_nlink extra_isize metadata_csum

Filesystem flags: signed_directory_hash

Default mount options: user_xattr acl

Filesystem state: clean

Errors behavior: Continue

Filesystem OS type: Linux

Inode count: 2785280

Block count: 11129344

Reserved block count: 556467

Free blocks: 8440517

Free inodes: 2556928

First block: 0

Block size: 4096

Fragment size: 4096

Group descriptor size: 64

Reserved GDT blocks: 1024

Blocks per group: 32768

Fragments per group: 32768

Inodes per group: 8192

Inode blocks per group: 512

Flex block group size: 16

Filesystem created: Thu Dec 17 05:06:24 2020

Last mount time: Mon Apr 19 19:16:29 2021

Last write time: Tue Apr 20 03:16:28 2021

Mount count: 19

Maximum mount count: -1

Last checked: Thu Dec 17 05:06:24 2020

Check interval: 0 (<none>)

Lifetime writes: 167 GB

Reserved blocks uid: 0 (user root)

Reserved blocks gid: 0 (group root)

First inode: 11

Inode size: 256

Required extra isize: 32

Desired extra isize: 32

Journal inode: 8

First orphan inode: 786479

Default directory hash: half_md4

Directory Hash Seed: 09eacc5b-f682-4817-bfc2-01eaed41ad78

Journal backup: inode blocks

Checksum type: crc32c

Checksum: 0x1ac8a8ff

日志特性:: journal_incompat_revoke journal_64bit journal_checksum_v3

日志大小: 256M

日志长度: 65536

日志序列: 0x0005b507

日志起始于: 32861

日志校验值类型: crc32c

日志校验值: 0x76ab2dbe

3、临时开启分区ACL权限

[root@localhost ~]# mount -o remount,acl /

#重新挂载根分区,并挂载加入acl权限

4、永久开启分区ACL权限

[root@localhost ~]# vi /etc/fstab

UUID=c2ca6f57-b15c-43ea-bca0-f239083d8bd2 / ext4 defaults,acl 1 1

#加入acl

[root@localhost ~]# mount -o remount /

#重新挂载文件系统或重启动系统,使修改生效

8.1.2 查看与设定ACL权限

1、查看ACL命令

[root@localhost ~]# getfacl 文件名

#查看acl权限

2、设定ACL权限的命令

[root@localhost ~]# setfacl 选项 文件名

选项:

-m 设定ACL权限

-x 删除指定的ACL权限

-b 删除所有的ACL权限

-d 设定默认ACL权限。

-k 删除默认ACL权限

-R 递归设定ACL权限。

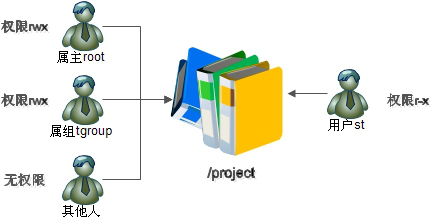

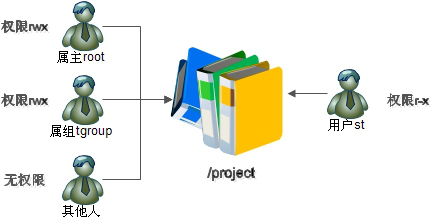

3、给用户设定ACL权限

[root@localhost ~]# useradd zhangsan

[root@localhost ~]# useradd lisi

[root@localhost ~]# useradd st

[root@localhost ~]# groupadd tgroup

[root@localhost ~]# mkdir /project

[root@localhost ~]# chown root:tgroup /project/

[root@localhost ~]# chmod 770 /project/

[root@localhost ~]# setfacl -m u:st:rx /project/

#给用户st赋予r-x权限,使用“u:用户名:权限”格式

[root@localhost ~]# ll -d /project/

[root@localhost ~]# getfacl /project/

4、给用户组设定ACL权限

[root@localhost /]# groupadd tgroup2

[root@localhost /]# setfacl -m g:tgroup2:rwx /project/

#为组tgroup2分配ACl权限。使用“g:组名:权限”格式

8.1.3 最大有效权限与删除ACL权限

1、最大有效权限mask

mask是用来指定最大有效权限的。如果我给用户赋予了ACL权限,是需要和mask的权限“相与”才能得到用户的真正权限

| A | B | and |

|---|---|---|

| r | r | r |

| r | - | - |

| - | r | - |

修改最大有效权限

[root@localhost /]# setfacl -m m:rx 文件名

#设定mask权限为r-x。使用“m:权限”格式

2、删除ACL权限

[root@localhost /]# setfacl -x u:用户名 文件名

#删除指定用户的ACL权限

[root@localhost /]# setfacl -x g:组名 文件名

#删除指定用户组的ACL权限

[root@localhost /]# setfacl -b 文件名

#会删除文件的所有的ACL权限

8.1.4 默认ACL权限和递归ACL权限

1、递归ACL权限

递归是父目录在设定ACL权限时,所有的子文件和子目录也会拥有相同的ACL权限。针对旧文件。

setfacl -m u:用户名:权限 -R 文件夹

2、默认ACL权限

默认ACL权限的作用是如果给父目录设定了默认ACL权限,那么父目录中所有新建的子文件都会继承父目录的ACL权限。针对新文件。

setfacl -m d:u:用户名:权限 文件夹

8.2 文件特殊权限

8.2.1 SetUID

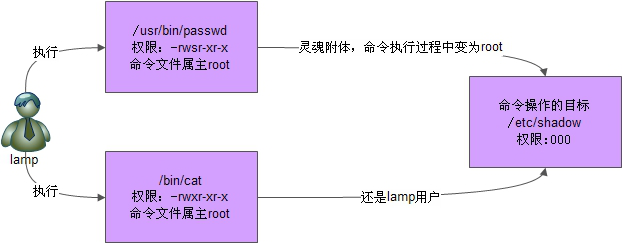

1、SetUID的功能

只有可以执行的二进制程序才能设定SUID权限

命令执行者要对该程序拥有x(执行)权限

命令执行者在执行该程序时获得该程序文件属主的身份(在执行程序的过程中灵魂附体为文件的属主)

SetUID权限只在该程序执行过程中有效,也就是说身份改变只在程序执行过程中有效

passwd命令拥有SetUID权限,所以普通可以修改自己的密码

[root@localhost ~]# whereis passwd

[root@localhost ~]# ll /usr/bin/passwd

-rwsr-xr-x. 1 root root 25980 2月 22 2012 /usr/bin/passwd

cat命令没有SetUID权限,所以普通用户不能查看/etc/shadow文件内容

[root@localhost ~]# ll /bin/cat

-rwxr-xr-x 1 root root 47976 6月 22 2012 /bin/cat

2、设定SetUID的方法

4代表SUID

chmod 4755 文件名

chmod u+s 文件名

3、取消SetUID的方法

chmod 755 文件名

chmod u-s 文件名

4、危险的SetUID

关键目录应严格控制写权限。比如“/”、“/usr”等

用户的密码设置要严格遵守密码三原则

对系统中默认应该具有SetUID权限的文件作一列表,定时检查有没有这之外的文件被设置了SetUID权限

8.2.2 SetGID

1、SetGID针对文件的作用

只有可执行的二进制程序才能设置SGID权限

命令执行者要对该程序拥有x(执行)权限

命令执行在执行程序的时候,组身份升级为该程序文件的属组

SetGID权限同样只在该程序执行过程中有效,也就是说组身份改变只在程序执行过程中有效

[root@localhost ~]# ll /usr/bin/locate

-rwx--s--x 1 root slocate 35612 8月 24 2010 /usr/bin/locate

[root@localhost ~]# ll /var/lib/mlocate/mlocate.db

-rw-r----- 1 root slocate 1838850 1月 20 04:29 /var/lib/mlocate/mlocate.db

/usr/bin/locate是可执行二进制程序,可以赋予SGID

执行用户lamp对/usr/bin/locate命令拥有执行权限

执行/usr/bin/locate命令时,组身份会升级为slocate组,而slocate组对/var/lib/mlocate/mlocate.db数据库拥有r权限, 所以普通用户可以使用locate命令查询mlocate.db数据库

命令结束,lamp用户的组身份返回为lamp组

2、SetGID针对目录的作用

普通用户必须对此目录拥有r和x权限,才能进入此目录

普通用户在此目录中的有效组会变成此目录的属组

若普通用户对此目录拥有w权限时,新建的文件的默认属组是这个目录的属组

[root@localhost ~]# cd /tmp/

[root@localhost tmp]# mkdir dtest

[root@localhost tmp]# chmod g+s dtest

[root@localhost tmp]# ll -d dtest/

[root@localhost tmp]# su – lamp

[lamp@localhost ~]$ cd /tmp/dtest/

[lamp@localhost dtest]$ touch abc

[lamp@localhost dtest]$ ll

3、设定SetGID

2代表SGID

chmod 2755 文件名

chmod g+s 文件名

4、取消SetGID

chmod 755 文件名

chmod g-s 文件名

8.2.3 Sticky BIT

1、SBIT粘着位作用

粘着位目前只对目录有效

普通用户对该目录拥有w和x权限,即普通用户可以在此目录拥有写入权限

如果没有粘着位,因为普通用户拥有w权限,所以可以删除此目录下所有文件,包括其他用户建立的文件。一但赋予了粘着位, 除了root可以删除所有文件,普通用户就算拥有w权限,也只能删除自己建立的文件,但是不能删除其他用户建立的文件

[root@localhost ~]# ll -d /tmp/

drwxrwxrwt. 3 root root 4096 12月 13 11:22 /tmp/

2、设置与取消粘着位

设置粘着位

chmod 1755 目录名

chmod o+t 目录名

取消粘着位

chmod 777 目录名

chmod o-t 目录名

8.3 文件系统属性chattr权限

1、 chattr命令格式

[root@localhost ~]# chattr [+-=] [选项] 文件或目录名

+: 增加权限

-: 删除权限

=: 等于某权限

选项

i:

如果对文件设置i属性,那么不允许对文件进行删除、改名,也不能添加和修改数据;如果对目录设置i属性,那么只能修改目录下文件的数据,但不允许建立和删除文件。

a:

如果对文件设置a属性,那么只能在文件中增加数据,但是不能删除也不能修改数据;如果对目录设置a属性,那么只允许在目录中建立和修改文件,但是不允许删除。

chattr +i test

2、查看文件系统属性

[root@localhost ~]# lsattr 选项 文件名

选项:

-a 显示所有文件和目录

-d 若目标是目录,仅列出目录本身的属性,而不是子文件的

lsattr -a test

[root@localhost ~]# mkdir /test

[root@localhost ~]# lsattr -d /test

# --------------e---- /test

[root@localhost ~]# chattr +i /test

[root@localhost ~]# lsattr -d /test

# ----i---------e---- /test

[root@localhost ~]# chattr -i /test

[root@localhost ~]# chattr +a /test

[root@localhost ~]# lsattr -d /test

# -----a--------e---- /test

8.4 系统命令sudo权限

1、 sudo权限

root把本来只能超级用户执行的命令赋予普通用户执行。

sudo的操作对象是系统命令

2、 sudo使用

[root@localhost ~]# visudo

#实际修改的是/etc/sudoers文件

## Allow root to run any commands anywhere

root ALL=(ALL) ALL

#用户名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

## Allows members of the 'sys' group to run networking, software,

## service management apps and more.

# %sys ALL = NETWORKING, SOFTWARE, SERVICES, STORAGE, DELEGATING, PROCESSES, LOCATE, DRIVERS

## Allows people in group wheel to run all commands

# %wheel ALL=(ALL) ALL

#%组名 被管理主机的地址=(可使用的身份) 授权命令(绝对路径)

man 5 visudo

3、授权sc用户可以重启服务器

[root@localhost ~]# visudo

sc ALL= /sbin/shutdown –r now

4、普通用户执行sudo赋予的命令

[root@localhost ~]# su – sc

[sc@localhost ~]$ sudo -l

#查看可用的sudo命令

[lamp@localhost ~]$ sudo /sbin/shutdown -r now

#普通用户执行sudo赋予的命令